Inspirado por el hecho del posible hackeo que llevó las fotos de Jennifer Lawrence (Protagonista de Juegos del Hambre) a la red 4chan (sitio web donde cualquiera puede publicar lo que desee sin regla alguna) he decidido explicar algunos aspectos que el usuario común desconoce…

Privacidad

Desde tiempos remotos en internet tenemos problemas con políticas de privacidad, derechos de la información que subimos a la red y cosas de ese estilo. Con la llegada de Google Plus el gigante de la web define sus políticas de privacidad con algo parecido a «SI QUIERES ALGO PRIVADO NO LO PONGAS EN INTERNET«, no importa si tenemos un perfil súper privado en facebook, o si nuestra cuenta en tuiter tiene candado, la verdad es que después que colocamos algo en internet es muy difícil que esto quede en privado, nunca controlamos las acciones de las personas con las que compartimos información en internet y por esto siempre todo lo que pongamos en línea es susceptible a ser plagiado, difundido y usado.

Seguridad

Solemos disponer de antivirus, anti spyware, firewalls y un sin fin de protocolos de seguridad para tener nuestros equipos a salvo. La verdad es que cada día las bases de datos de estas herramientas se actualizan con millones de amenazas detectadas y sería muy iluso de nuestra parte, pensar que estamos protegidos siempre del 100% de las mismas.

Internet

Las personas confiamos en los grandes de la internet para tener nuestros datos e imágenes en la nube, creemos que Google, Microsoft y Apple son 100% seguros y confiamos en que no se perderá nada y nadie verá lo que tenemos ahí sin nuestras claves. Pero la realidad es que, no existe sistema 100% seguro.

Hackers

Hoy día ayudados por nuestra cine cultura, pensamos que los hackers son nerds que presionan las teclas a velocidades cósmicas y violan cualquier sistema, cuando la realidad es otra, un hacker lo primero que debe tener es una habilidad social para obtener contraseñas de las maneras más sencillas posibles, algo como una llamada telefónica o un tweet puede ser nuestra falla de seguridad.

Si observamos desde el punto de vista técnico penetrar sin permiso en un servidor de alto nivel como Google, Microsoft, Facebook o Twitter es imposible, debes:

- reventar la seguridad del enmascarado de la IP pública

- burlar la seguridad del firewall físico

- burlar la seguridad del firewall lógico

- identificar tu conexión como local

- identificarse con un usuario y clave válido

- explorar la red

- ubicar el equipo

- ubicar la dirección física de los archivos deseados

- copiar, modificar o eliminar los mismos

- no dejar rastro de tu IP

- no dejar rastro de tu mac address

- y cruzar los dedos para que la policía no ubique el punto físico donde te conectaste y en caso de que lo haga debes no dejar ningún tipo de evidencia que estuviste allí.

Si crees que esto se hace o es posible debo decir que si es posible, el tema es el tiempo que lleva hacerlo, el riesgo de ser descubierto es muy alto, la posibilidad de tener una clave válida es muy remota, la posibilidad de conseguir un archivo en una granja de servidores con unos cuantos terabytes,con millones de directorios y subdirectorios es realmente muy baja.

Mi teoría en todos los casos de famosos «Hackeados» tiene vertientes un poco más sencillas

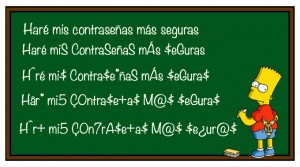

Claves muy sencillas: solemos poner claves evidentes en nuestras cuentas importantes, incluso ponemos la misma contraseña en todas las cuentas, si tu claves es tu teléfono, tu fecha de nacimiento, o algo relacionado con tus hijos o tu actividad favorita, con seguridad eres blanco perfecto para que tu clave sea adivinada y por ende aparezcan tus fotos privadas en la red.

Acceso Físico: solemos tener recordadas nuestras claves en nuestros equipos y dispositivos, incluso en mi caso desconozco la clave de mi facebook hace unos 4 años que no la coloco, en mi pensamiento, mi clave de facebook es ******, no diré que esto está mal, pero qué sucede si pierdo mi teléfono, cuántos de mis datos seguros están en él, de ahí parte mi teoría del acceso físico, cuando un famoso grita me hackearon o un político, es más probable que perdiera su teléfono o laptop, puede que simplemente lo perdiera de vista unos minutos o simplemente se extravíe por completo, pero unos minutos bastan para compartir una carpeta en Icloud, google drive, dropbox y cualquier servicio web.

Incluso en este punto califica conectarse a una wifi y que el administrador de esta red espíe con privilegios de administrador los archivos de tus equipos.

Mercadeo: aunque parezca descabellado, el mundo de la política y la fama depende mucho de la popularidad y aunque es algo delicada y que puedes tener al 100% hoy, y, mañana simplemente tenerla en 0, podemos por ejemplo preguntarle a Lady Gaga que hasta hace poco aparecía a diario en miles de portales web y se vio opacada por la inmadurez de Miley Cyrus (disculpa pero ¿quién es Lady Gaga? eso es tan 2012 ). Existen estrategias de mercado en la que no importa la naturaleza del tema siempre y cuando el protagonista tenga presencia en los medios.

Confianza traicionada, venganzas, ajustes de cuentas: cuando las fotos de una chica desnuda aparecen en internet y esta chica no se dedica a comerciar su imagen de esta manera, estas fotos suelen ser hechas para la pareja de las mismas, y cuando la relación se fractura estas personas a cambio de dinero, o simple venganza sueltan estas imágenes en la red y así llegan al dominio público.

En conclusión para tener nuestras cosas privadas en el mundo informático debemos:

- Tener claves no comunes, Evitar:

- Nombre de alguien cercano

- Nombre del artista o banda favorita

- Números de teléfono o de identificación

- Evitar: 123456 o 1234

- miclave

- Subir cosas muy personales y privadas a la nube

- Nunca perder de vista nuestros aparatos

- Tener una clave de acceso a nuestros dispositivos

- Verificar que archivos comparten nuestros equipos y dispositivos en las redes

- Evitar conectarse a redes wifi públicas y gratuitas

- Enviar material delicado a través de internet

- Escoger bien a tu pareja

Espero haber ayudado, si tienes algún comentario o sugerencia de seguridad no temas en compartirlo con el resto de nosotros

seryhumano.com / @erlinb